حماية الـ SSH لسيرفرك الخاص

السلام عليكم ورحمه الله وبركاته

بسم الله الرحمن الرحيم

اللَّهُمَّ انْفَعْنَا بِمَا عَلَّمْتَنَا , وَعَلِّمْنَا مَا يَنْفَعُنَا , وَزِدْنَا عِلْمًا إِلَى عِلْمِنَا

معلومات عن التدوينه :

المتطلبات: وجود برنامج Putty & PuttyGen.

المستوى: متوسط.

المخرجات: معرفة طريقة حماية السيرفر من المتطفلين وزيادة مستوى الأمان بالسيرفر.

مجال التدوينه:شرح طرق مختلفة لحماية سيرفرك وزيادة مستوى الأمان .

الشرح:

الشرح والأمثلة على توزيعة CentOs 7 وبالأمكان تطبيقها على اغلبيه التوزيعات الأخرى

الطريقة الأولى :- إلغاء الدخول بحساب Root

- تسجيل دخول للسيرفر عن طريق المستخدم root ومن ثم

- إنشاء مستخدم أخر بأي إسم ترغبه.

باستخدام الأمر useradd

اسم المستخدم الجديد هو secuser[root@Node1 ~]# useradd secuser

- تحرير لائحة المستخدمين المسموح لهم الدخول وتنفيذ الأوامر كـ root

عن طريق تنفيذ الأمر التالي :

visudo

نبحث عن النص التالي :## Same thing without a passwordLL=(ALL) ALL

ونضيف النص التالي تحته مباشرة:

%sectest ALL=(ALL) NOPASSWD: ALL

نقوم بتغير الكلمة السرية للمستخدم الجديد عن طريق الأمر

passwd secuser

وندخل الكلمة السرية الجديدة مرتين للتأكيد.

الأن نقوم بتسجيل الخروج من حساب Root ونسجل دخول بحساب secuser الجديد

نقوم بتجربه الأمر التالي للوصول لحساب الـ Root

sudo bash

خطوة اخيرة , التعديل على ملف /etc/passwd لضمان عدم تسجيل دخول اي شخص عن طريق حساب الـ Root

نقول بتعديل الملف عن طريق اي محرر كتابي vi,vim,nano

اول مدخل بالملف هو مدخل عن حساب الـ Root

اجعله يبدو بالشكل التالي :

root:x:0:0:root:/root:/sbin/nologin

الطريقة الثانية :- تغير منفذ الاتصال للـ SSH

نحرر ملف اعدادات البروتوكول SSH

الملف موجود في هذا العنوان

/etc/ssh/ssh_config

نبحث عن التالي:

# Port 22

نعدل السطر السابق ونضع رقم المنفذ الجديد ونحذف الـ#

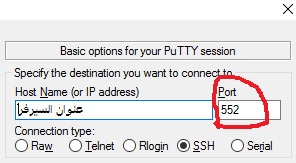

نفرض اننا استخدمنا المنفذ رقم 552

التعديل بيكون كالتالي:

Port 552

تأكد من عدم استخدام منفذ لبرنامج اخر مثلا الويب سيرفر عاده يستخدم منفذ 80.

تأكد من فتح المنفذ الجديد 552 في جدار الحماية

عن طريق الأمر التالي:

firewall-cmd --permanent --zone=public --add-port=552/tcp

وإعاده تشغيل جدار الحماية عن طريق الأمر التالي:

firewall-cmd --reload

نسوي ريستات للسيرفس , عن طريق الأمر التالي

service sshd restart

الان من برنامج Putty نتأكد من تغير البورت للبورت الجديد 552

كالتالي :-

الطريقة الثالثة :- الدخول عن طريق Public & Private Key

الطريقه التقليدية لدخول السيرفر هي عن طريق اسم المستخدم والكلمة السرية ,,

الأن يمكنك إضافه حماية إضافية , عن طريق استخدام Public & Private Key وبهذه تضمن ان اي شخص معاه الكلمة السرية ماراح يدخل الا لما يكون عنده الكي الي عندك ,, ( عباره عن ملف فيه مفتاح لدخول السيرفر وتستطيع تشفيرة بكلمه مرور اضافيه )

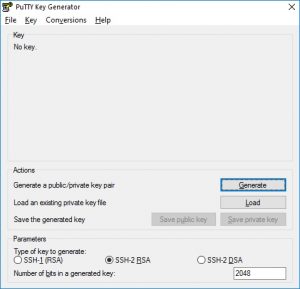

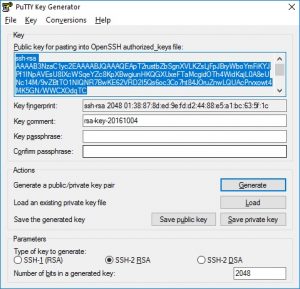

باستخدام برنامج Putty Gen

واجهة البرنامج :-

بالضغط على زر Generate لإنشاء المفتاح الخاص بك , يطلب منك البرنامج بتحريك الماوس على المساحه الفارغة.

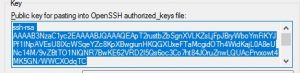

بعد ذلك سيتم إنشاء المفتاح الخاص بك , وسيظهر لك كالتالي :

نحفظ المفتاح عن طريق الضغط على

Save Private Key

و

Save Public Key

بالأماكن اضافه passphrase ( كلمة سرية لحماية الـ Private Key )

الـ Public Key هو المفتاح العام الي تقدر توزعه لاي شخص , وتضعه بسيرفرك ( سأشرحه بالأسفل )

الـ Private Key تستخدمه لنفسك فقط وتحتفظ فيه بمكان آمن , ومن خلاله تستطيع الدخول لسيرفرك ( سأشرحه أيضاً )

نسجل دخول بالمستخدم الي نبي نستخدمه بتسجيل الدخول بالمفتاح بدون كلمه سرية

نفرض المستخدم اسمه test

نذهب للمجلد التالي (نغير اسم المجلد test على حسب اسم المستخدم )

/home/test/.ssh

في حاله عدم وجود المجلد “.ssh” ننشئ المجلد

mkdir .ssh

ننشى ملف جديد بأسم (authorized_keys) اذا ماكان موجود مسبقاً

عن طريق الأمر التالي

touch authorized_keys

نستخدم اي محرر نصي لتحرير الملف authorized_keys

ونضيف عليه المفتاح الرئيسي Public Key

المفتاح ممكن ننسخه مباشره من البرنامج

ونحفظ الملف. بكذا اقدر ادخل السيرفر على المستخدم test بدون كلمة سرية فقط باستخدام الـ Private Key

ونحفظ الملف. بكذا اقدر ادخل السيرفر على المستخدم test بدون كلمة سرية فقط باستخدام الـ Private Key

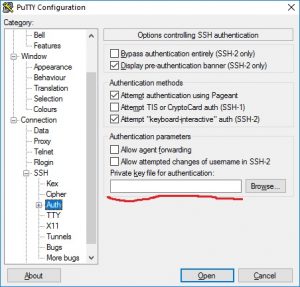

الأن نضيف الـ Private Key الى برنامج Putty من القائمه التاليه:-

من هذه القائمة نختار المفتاح السري Private Key وندخل معلومات السيرفر بمكان الاتصال وسيتم السؤال عن المستخدم فقط وسيتم الدخول بدون طلب كلمة سرية.

من هذه القائمة نختار المفتاح السري Private Key وندخل معلومات السيرفر بمكان الاتصال وسيتم السؤال عن المستخدم فقط وسيتم الدخول بدون طلب كلمة سرية.

هل أستطيع جمع الطرق الثلاثة معاً ؟

نعم وبدون اي مشاكل ..

هل يوجد طرق اخرى لم تذكر ؟

نعم يوجد طرق اخرى عن طريق استخدام جدار الحماية

أضف تعليقاً